게임 풀이니깐 CTF 카테고리 글은 편하게 쓸 예정ㅋ

금요일 퇴근 후, CTF 풀기 도전^-^

술을 안먹어서 건강도 좋아지고, 실력도 늘 수 있을거라 기대하고 문제풀이 도~전

잡설 각설하고 문제풀이 ㄱ, 라임 오져 인정ㅋ

1. mobile_one

풀이 : APK 디컴파일 후, resource 파일 내 flag 확인 가능;

디컴파일 방지해야하는 이유

APK Decompile Code : https://b3cl4ssy.tistory.com/14?category=852923

2. pinocchio

APK 디컴파일 소스코드를 통해 4자리 PIN 입력 시, FlagActivity Class에서 Packet 전송함을 예측할 수 있다.

APK 난독화를 빡시게 해야하는 이유

패킷 잡은 후, PIN 4자리 bruteforce ㄱ / 요청 & 응답 패킷

pinning 해야하는 이유

3. Just Not Interesting

예전에 해킹대회에 냈던 문제랑 완전 같음~! 라이브러리 함수에 userinput 전송 후 문자열 xor해서 flag 추출~!

디컴파일된 소스코드를 통해 라이브러리로 userInput 전송함을 알 수 있음

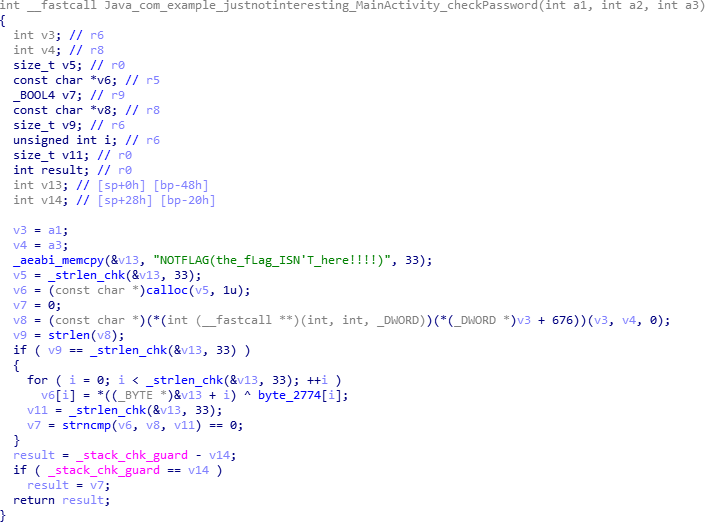

디컴파일 툴인 IDA를 통해 library 소스코드 확인 가능, 라이브러리 암호화해야하는 이유

username은 admin

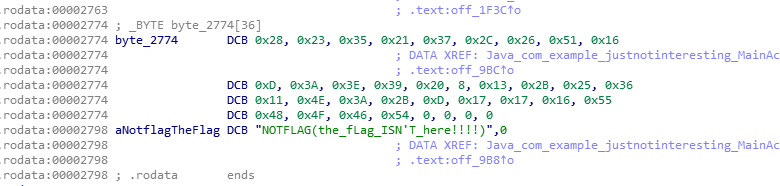

PASSWORD는 32 길이 체크 후, byte_2774 ByteArray와 "NOTFLAG(the_fLag_ISN'T_here!!!!)"문자열과 xor

flag 추출 파이썬코드,,ㅋ라고하기엔 너무 막짬,,ㅎ

4. Butterfly

flutter SDK를 이용하여 만든 앱, 처음 접해봤다ㅎㅎ

분석방법 중 IDA 디버깅도 해봤는데, libflutter.so에 접근이 불가하다. 연구 대상이다,,write-up이 기다려진다.

여튼간에 flag 추출은 프리다로 메모리덤프해서 쉽게,,가자..ㅋ^^

메모리접근 차단해야하는 이유

+flutter 앱 분석 글

https://blog.nviso.eu/2019/08/13/intercepting-traffic-from-android-flutter-applications/

아직 write-up이 다 나오진 않았음. 원래 늦게 나오는가봄; 다음에는 웹 많이 많이 풀어봐야겠다.

재밌네

https://github.com/csivitu/CTF-Write-ups/tree/master/HacktivityCon%20CTF

csivitu/CTF-Write-ups

Write-ups for CTF challenges. Contribute to csivitu/CTF-Write-ups development by creating an account on GitHub.

github.com